Zespół ekspertów ds. cyberbezpieczeństwa Cisco Talos zaobserwował wzrost liczby ataków mających na celu kradzież danych, podczas których nie dochodziło jednak do szyfrowania plików ani instalacji oprogramowania typu ransomware. W przypadku tego typu ataków cyberprzestępcy po prostu kradną dane ofiary i grożą ich wyciekiem lub sprzedażą. Ataki te stanowiły 30 proc. wszystkich cyberincydentów, które zaobserwował zespół Cisco Talos w II kwartale br.

Ransomware był drugim najczęściej obserwowanym zagrożeniem w minionym kwartale, odpowiadając za 17 proc. ataków (wzrost z 10 proc.). W analizowanym okresie eksperci Cisco Talos zaobserwowali znane już wcześniej rodziny ransomware, takie jak LockBit i Royal. Kilka typów ransomware, w tym 8base i MoneyMessage, pojawiło się po raz pierwszy.

Skradzione dane uwierzytelniające lub przejęte profile użytkowników były najczęściej obserwowanymi sposobami uzyskiwania początkowego dostępu i występowały w blisko 40 proc. wszystkich ataków.

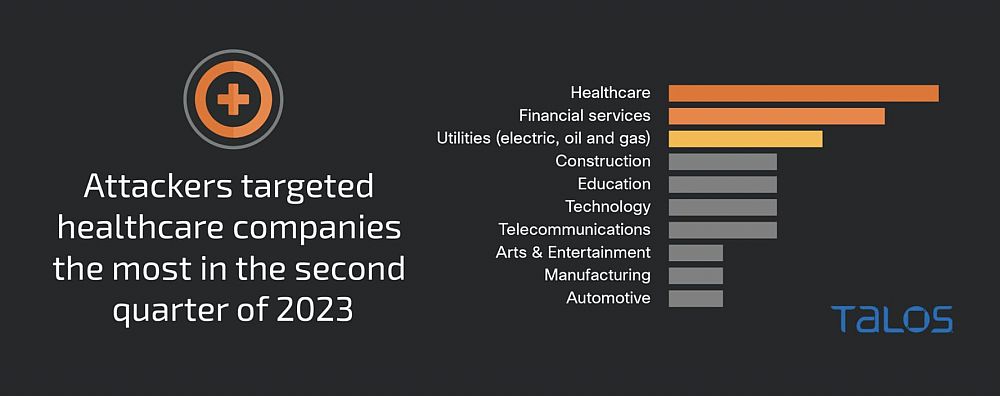

Służba zdrowia drugi raz z rzędu była najczęściej atakowanym sektorem, stanowiąc cel w 22 proc. ataków. Tuż za nią znalazły się usługi finansowe.

W II kw. po raz pierwszy w badaniach Cisco Talos odnotowano aktywność grup wymuszających okup RansomHouse i Karakurt. Aktywny od 2021 r. Karakurt zazwyczaj uzyskuje dostęp do środowisk korporacyjncych z przejętych kont użytkowników, phishingu lub – podobnie jak RansomHouse – poprzez wykorzystywanie podatności.

Ransomware stanowił 17 proc. całkowitej liczby incydentów odnotowanych przez Cisco Talos w okresie od kwietnia do czerwca, co stanowi niewielki wzrost w porównaniu z 10 proc. w poprzednim kwartale. Ataki ransomware autorstwa 8base i MoneyMessage zostały zaobserwowane po raz pierwszy, a ponadto wykryte zostały znane już wcześniej kampanie LockBit i Royal.

W większości incydentów, na które Cisco Talos odpowiedziało w minionym kwartale, atakujący uzyskali początkowy dostęp wykorzystując przejęte dane uwierzytelniające w celu uzyskania dostępu do prawidłowych kont. Wykorzystanie prawidłowych kont zaobserwowano w prawie 40 proc. wszystkich incydentów, co stanowi 22-procentowy wzrost w porównaniu z 1. kwartałem 2023 roku.

Brak uwierzytelniania wieloskładnikowego lub niewłaściwe wdrożenie uwierzytelniania wieloskładnikowego MFA (multi-factor authentication) w krytycznych usługach było przyczyną ponad 40 proc. ataków, w których zespół Cisco Talos musiał zainterweniować w ubiegłym kwartale. W prawie 40 proc. przypadków atakujący byli w stanie wykorzystać naruszone dane uwierzytelniające, aby uzyskać dostęp do prawidłowych kont, z których 90 proc. nie miało włączonego uwierzytelniania wieloskładnikowego.

W niektórych przypadkach przeciwnicy byli w stanie ominąć MFA za pomocą ataków wyczerpania/zmęczenia MFA. Ataki wyczerpania MFA mają miejsce, gdy atakujący próbuje wielokrotnie uwierzytelniać się na koncie użytkownika przy użyciu prawidłowych danych uwierzytelniających, aby przytłoczyć ofiary powiadomieniami push MFA, mając nadzieję, że w końcu je zaakceptują, umożliwiając atakującemu pomyślne uwierzytelnienie się na koncie.

Zespół Cisco Talos zaleca wyłączenie dostępu VPN dla wszystkich kont, które nie mają włączonego MFA. Dodatkowo, Cisco Talos zaleca rozszerzenie MFA dla wszystkich kont użytkowników (np. pracowników, wykonawców, partnerów biznesowych itp.).

Zespół Cisco Talos ujawnił, że cyberprzestępcy atakują konta dostawców i podwykonawców (VCA – vendors and contractors), które zazwyczaj mają rozszerzone uprawnienia i dostęp. Konta VCA są często pomijane podczas audytów kont ze względu na zaufanie pokładane w stronie trzeciej, co czyni je łatwym celem dla atakujących. Zalecane jest usuwanie takich kont, gdy nie są one potrzebne i wdrażanie dostępu z najmniejszymi uprawnieniami oraz sprawdzanie czy rejestrowanie i monitorowanie bezpieczeństwa jest włączone dla kont VCA.