W IV kwartale 2025 r. podatności w publicznie dostępnych aplikacjach odpowiadały za blisko 40 proc. wszystkich interwencji zespołu Cisco Talos Incident Response. Choć to mniej niż kwartał wcześniej, gdy dominowała masowa kampania ToolShell, eksperci nie odnotowali trwałej poprawy w poziomie zabezpieczeń organizacji.

Jak wynika z raportu Talos, cyberprzestępcy bardzo szybko wykorzystywali nowe luki – m.in. w Oracle E-Business Suite oraz w komponentach React i Next.js (React2Shell) – często niemal natychmiast po ich ujawnieniu. Skutkiem były przejęcia serwerów, instalowanie wieloetapowych web shelli oraz uruchamianie narzędzi do kopania kryptowalut. W części przypadków wykorzystywano narzędzia znane wcześniej z operacji grup APT.

Drugim najczęściej obserwowanym wektorem ataku pozostawał phishing. Po przejęciu jednego konta e-mail atakujący wykorzystywali je do dalszej dystrybucji wiadomości, zwiększając wiarygodność kampanii. Talos zwraca uwagę, że brak MFA lub jego błędna konfiguracja znacząco ułatwiały eskalację incydentów, a nawet pojedyncze przejęcie konta mogło narażać zarówno organizację, jak i jej partnerów.

Udział incydentów ransomware spadł do 13 proc. wszystkich interwencji (z 20 proc. kwartał wcześniej), a w IV kwartale nie pojawiły się nowe warianty tego typu złośliwego oprogramowania. Najczęściej identyfikowaną rodziną był Qilin, sporadycznie pojawiał się także DragonForce. Charakterystyczne było szerokie wykorzystanie legalnych narzędzi zdalnego zarządzania (RMM), co utrudniało wykrycie ataku.

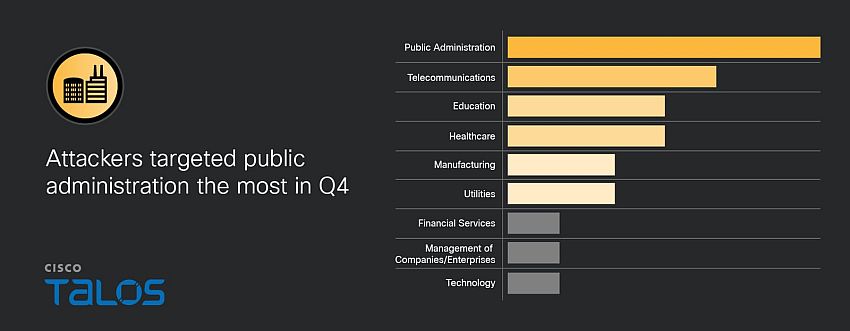

Najczęściej atakowanym sektorem ponownie była administracja publiczna. Zdaniem analityków wpływają na to ograniczone budżety, starsza infrastruktura IT oraz niska tolerancja na przestoje, co zwiększa podatność na presję finansową ze strony atakujących. Drugim najczęściej atakowanym sektorem w ostatnim kwartale 2025 r. była telekomunikacja.

Talos podkreśla, że o skali strat często decydował nie sam wektor ataku, lecz czas reakcji. Organizacje, które szybko identyfikowały incydent i podejmowały działania, były w stanie ograniczyć skutki ataku jeszcze przed szyfrowaniem danych lub ich wyciekiem.