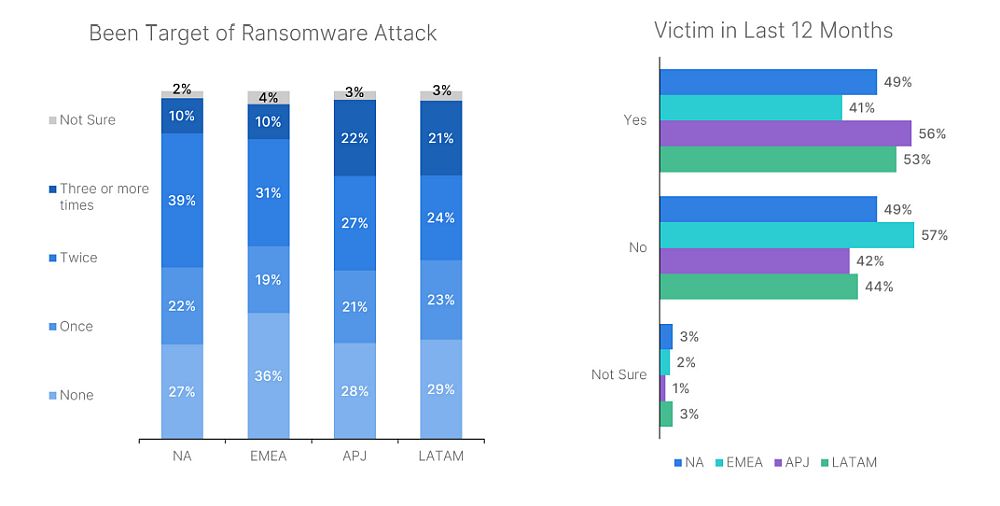

Aż dwie trzecie firm było celem ataków ransomware w 2022 roku, z czego w przypadku 50 proc. powiodły się one, czytamy w raporcie Fortinet The 2023 Global Ransomware Report. Dane zebrane w FortiGuard Labs 2H 2022 Threat Landscape Report wskazują na wzrost o 16 proc. liczby ataków ransomware w porównaniu z pierwszą połową zeszłego roku.

Obecnie dzięki usługom RaaS (Ransomware-as-a-Service) nawet niedoświadczeni cyberprzestępcy mogą łatwo przeprowadzać zaawansowane ataki i szybko na tym zarobić, podkreślają eksperci Fortinet. RaaS to model biznesowy, w którym twórcy oprogramowania ransomware udostępniają innym osobom narzędzia i infrastrukturę potrzebną do przeprowadzenia tego typu ataków. Dostawcy RaaS zwykle pobierają prowizję lub udział z zysków od opłaconych okupów za odszyfrowanie plików, tworząc tym samym model biznesowy bazujący na współpracy i dzieleniu się ryzykiem.

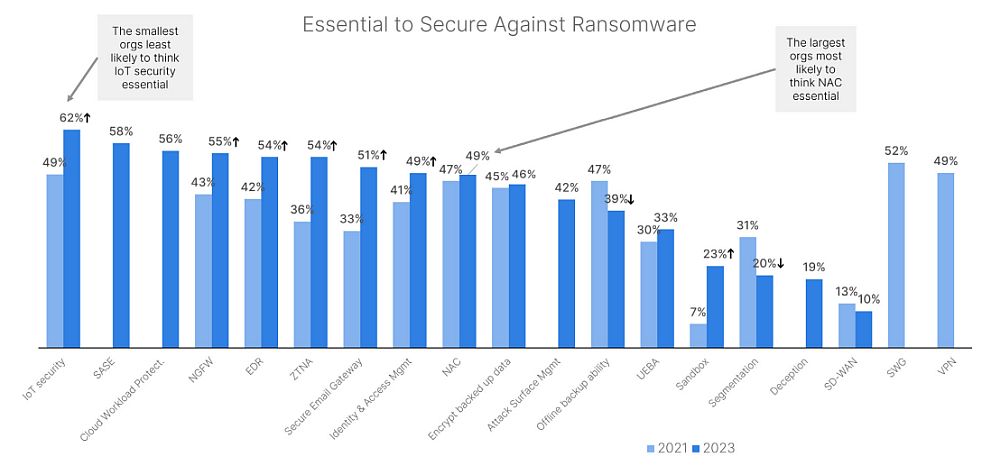

Jak wynika z raportu Fortinet dotyczącego ransomware, siedem najczęściej wymienianych mechanizmów, z których każdy uważany jest za istotny dla ochrony przed tego typu atakami przez co najmniej połowę respondentów, to: rozwiązania zabezpieczające infrastrukturę Internetu rzeczy (IoT), zapory sieciowe nowej generacji (NGFW), rozwiązania SASE (Secure Access Service Edge), ochrona zasobów chmurowych CWP (Cloud Workload Protection), wykrywanie zagrożeń na urządzeniach końcowych i reagowanie na nie EDR (Endpoint Detection and Response), egzekwowanie reguł dostępu do sieci w modelu zero trust oraz wdrażanie umożliwiających to narzędzi ZTNA (Zero Trust Network Access), a także stosowanie bezpiecznych bram poczty elektronicznej SEG (Secure Email Gateway).

– Aby zapobiegać negatywnym skutkom ataków ransomware zespoły ds. bezpieczeństwa powinny ustalić procedury tworzenia zapasowych kopii danych oraz stosować rozwiązania gwarantujące, że pliki w wykonanej kopii są zablokowane przed jakimikolwiek zmianami, a więc nie zostaną zaszyfrowane. Oba te mechanizmy powinny być regularnie testowane przez administratorów – tłumaczy cytowany w komunikacie Robert Dąbrowski, szef zespołu inżynierów Fortinet w Polsce.

Każda firma powinna zbudować, utrzymywać oraz regularnie sprawdzać i aktualizować swój plan reagowania na incydenty. W walce z ransomware bardzo ważne jest prowadzenie szkoleń z zakresu rozpoznawania zagrożeń i reagowania na nie. Zespoły ds. bezpieczeństwa powinny skutecznie nauczyć się, jak zapobiegać i reagować na zagrożenia jeszcze przed ich wystąpieniem. Dlatego w procesie edukowania warto rozważyć prowadzenie symulacji ataków ransomware.